Antes de comenzar a explicar la solución del reto, me gustaría agradecer a los chic@s de CONPilar por el gran trabajo que han hecho (y hacen) con sus retos y eventos. (espero conoceros en alguna CON por Valencia o alrededores).

Gracias a todos, sobre todo a @InformaticaEloy por sus consejos y vídeos.

Dicho esto, paso al reto. ;)

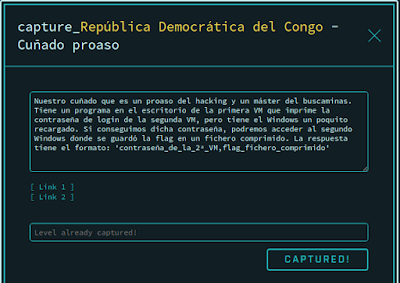

En este reto nos piden la contraseña para iniciar sesión de Windows de la 2ª máquina virtual y la flag de un fichero comprimido que está en dicha máquina.

Manos a la obra

Nos descargamos la primera OVA del Link 1 y pasamos a ejecutarla en nuestro VirtualBox. (No voy a explicar como instalar la máquina, doy por hecho que ya lo sabéis, en caso contrario leeros este post).Nos encontramos con Windows 98SE y un fondo de escritorio "muy de cuñado" (no pude resistir a los molestos sonidos del sistema y lo puse en mute xD).

Para saltarse la contraseña del Windows 98SE, simplemente pulse "intro" o "escape" y estás dentro ;).

Nuestra misión en este sistema será encontrar el programa que tiene en el escritorio, para ver lo que hace y obtener la primera "flag" (recordemos que será la "password" de inicio de la siguiente OVA y fundamental para resolver el reto, ya que por lo contrario hubiera reventado directamente la segunda OVA y no me estaría complicando xD)

nota: Antes de seguir, como está un poco "petadito" el sistema, para ejecutar carpetas o archivos, usaremos el botón derecho del ratón y la acción "abrir/ejecutar".

Lo dicho, nos dirigimos hasta el escritorio y ahí lo tenemos, ejecutamos el archivo y.....Nos tira el siguiente mensaje!

Tenemos que instalar una impresora y no será sencillo, ya que Windows 98SE no contiene drivers y necesitaremos el CD de Windows para lograr instalar una impresora.

Como no encontraba el CD por mi taller, tiré de archivo.org y encontré este https://archive.org/details/win98se_201607

Así que con ISO en mano, lo arranque e instalé una impresora "genérica" para que me dejara imprimir la información extraiéndolo en un archivo de texto.

Realizamos todo el proceso de instalación de la impresora (recuerda, debes de tener la .ISO de Windows 98SE o el CD) hasta terminar.

Una vez hecho esto, ejecutamos nuevamente la aplicación del escritorio e "imprimimos" la información en un archivo de texto, leemos dicho archivo y tendremos la mitad del reto:

Contraseña 2ª VM: GEP5nbc8fUTkYenl

Continuamos para bingo!

Nos descargamos la máquina virtual del segundo enlace (Link 2) y la ejecutamos en nuestro Virtual Box.Pero si es un XP! :D

Ponemos la contraseña y......Un "Blaster en toda la frente!! xD

Volvemos arrancar la VM y una vez dentro de Windows XP (y dándonos patadas en el culo) nos vamos a inicio > ejecutar > Y escribimos "shutdown -a" para detener la cuenta atrás.

En el escritorio no hay nada, pero en la papelera parece que hay algo....

Recuperamos el archivo de la papelera, (por comodidad, me compartí una carpeta entre Linux y la VM para analizar y ejecutar archivos con el "pingüino" ;), tiro a descomprimir peeeeero que??

Pide contraseña!! Por un momento se me fue la pinza, quise "hashear" el .rar y tirar de John The Ripper, pero pensé que me llevaría muchas horas y no creo que nadie estuviera "tirando" de fuerza bruta el CTF "in situ".

Alguna pista tendría que haber, y así era, el cuñado es "un proaso del hacking y un master del buscaminas", vamos a ver la lista de puntuaciones del buscaminas.

Por fin la tenemos, usamos la contraseña en el archivo .rar para terminar el reto.

¿Cómo? ¿No es? No puede ser!! Repaso nuevamente la lista de puntuaciones y observo que la letra R de "PASS_fichero_RAR" se ve entrecortada, eso me hace suponer que la clave no está entera.

Para poder ver la clave entera, tendremos que verla desde regedit.

Ahora si, probamos a descomprimir el archivo y obtenemos el archivo "flag.txt", lo ejecutamos y si! ya tenemos la segunda parte del reto.

Para resolver el reto, introducimos el siguiente flag: GEP5nbc8fUTkYenl,*H8X1@%l65U=kgdR

Hasta la próxima hackers!